Network security & digital workspace: consigli per il new normal

Pubblicato da

Andrea Ballo il 10 febbraio 2022

🕓 Tempo di lettura: 10 minuti

Le modalità di lavoro sono ormai diventate sempre più digitali, con il supporto delle innovazioni tecnologiche e con la spinta al remote working data dall’emergenza pandemica. Ma sono anche più produttive? Ora che lo spazio di lavoro è digital, i processi di network security sono adeguati a garantire la continuità di business nelle organizzazioni?

Le modalità di lavoro sono ormai diventate sempre più digitali, con il supporto delle innovazioni tecnologiche e con la spinta al remote working data dall’emergenza pandemica. Ma sono anche più produttive? Ora che lo spazio di lavoro è digital, i processi di network security sono adeguati a garantire la continuità di business nelle organizzazioni?

Continua a leggere l’articolo per scoprire i consigli e le soluzioni efficaci per proteggere i dati e l’infrastruttura aziendale!

Cosa intendiamo con network security?

Quello di network security è un processo che racchiude l’insieme di iniziative preventive - fisiche e digitali – finalizzate alla protezione dell’infrastruttura di rete da accessi non autorizzati, utilizzi impropri, malfunzionamenti, modifiche o attacchi informatici deliberati.

Il processo avviene attraverso la creazione di una piattaforma che garantisca le performance di hardware, programmi e utenti, all’interno di un ambiente sicuro.

In questa pagina troverai diversi argomenti, puoi passare subito a quello di tuo interesse cliccando la voce corrispondente nell’elenco che segue.

Collegamenti rapidi:

- il contesto del digital workspace

- il punto di vista di Gartner

- non solo network: la cyber security

- la security in 3 semplici step

- i consigli e le soluzioni per il new normal

Il contesto del digital workspace

Con la diffusione dello smart working, i dipendenti hanno la necessità sempre più urgente di accedere ad applicazioni e dati aziendali da qualsiasi device, ovunque abbiano scelto di lavorare, e di farlo in tempo reale.

Il digital workspace è lo spazio di lavoro digitale che deve gestire la distribuzione di applicativi, dati e molto altro agli utenti per consentire di lavorare al meglio, senza interruzioni o rallentamenti, in ogni luogo.

La pandemia ha sì facilitato la normalizzazione di modelli di lavoro ibridi e sempre più basati sulla flessibilità, rispetto alla mera presenza in ufficio, ma ha anche posto di fronte a nuove sfide i dipartimenti IT che devono garantire la sicurezza dell’infrastruttura in questo nuovo contesto organizzativo che si potrebbe definire “anytime, anyway, anywhere”.

Per approfondire tutti gli altri aspetti del modello Agile, puoi leggere questo articolo.

Quali sono gli elementi principali di un digital workspace sicuro ed efficiente?

L’aspetto della Endpoint Security viene garantito dalla gestione unificata degli Endpoint, che aiuta a riunire tutti i dispositivi – sia personali che aziendali – utilizzati per accedere alla rete e monitorarli da un’unica console centralizzata.

L’accesso da remoto alle risorse necessarie per lavorare in modo efficiente deve prevedere da un lato la facilità di utilizzo da parte dei dipendenti, dall’altro la certezza che solo chi ne ha diritto acceda a determinati dati, programmi, funzioni. La gestione del ciclo di vita dei collaboratori deve dunque assicurare l’attività agli utenti fin dalle prime fasi dell’onboarding process e, allo stesso modo, permettere all’organizzazione di revocare in modo immediato i diritti di accesso nel momento dell’offboarding.

Tornando alla metodologia Agile, i collaboratori devono potere condividere attività, materiali e file in modo snello e sempre con la massima sicurezza.

Riassumendo, ecco alcune delle parole chiave essenziali in tema di network security:

🛡️ Endpoint Protection – protezione degli endpoint da attacchi informatici, attraverso misure di investigazione e individuazione delle minacce e capacità di rispondere alle eventuali allerte

🔰 Data Breach – fuga di dati che può avvenire per cause diverse, più o meno dolose, per la quale deve essere definita una procedura conforme alla normativa GDPR

🛡️ Patch Management – sistema di gestione delle patch di sicurezza che invia ai dispositivi coinvolti un aggiornamento per correggere le vulnerabilità rilevate

🔰 Datacenter Patching - gestione delle patch applicata ai server, per rafforzarli, preservando l’immagine reputazione aziendale e mantenere sempre aggiornato il software garantendo continuità al business

Il punto di vista di Gartner

In questo articolo dedicato ai concetti di cybersecurity, Gartner definisce anche il ruolo del Network Security Architect, uno dei responsabili della protezione della rete aziendale che si occupa in modo più specifico della fase di progettazione.

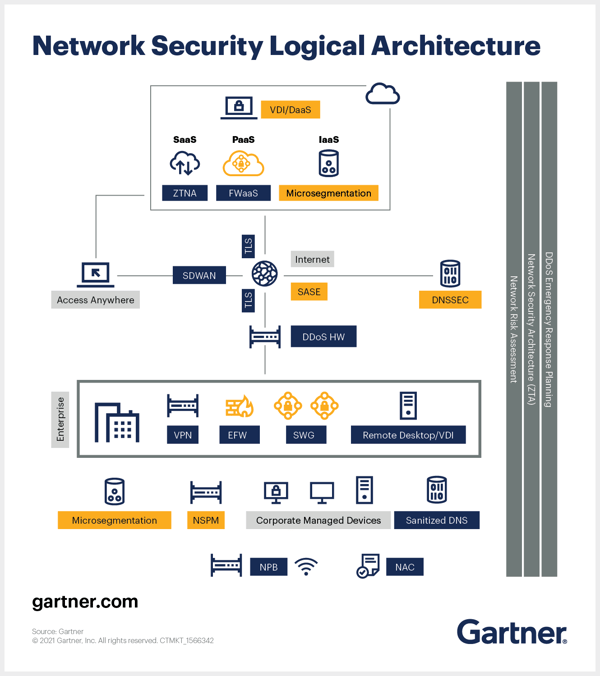

Nello schema creato da Gartner che ti riproponiamo di seguito, troverai i concetti chiave dell’architettura di network security, con una mappatura di responsabilità e requisiti necessari. Per ogni chiarimento ti inviatiamo a consultare la fonte originale, trovi il link dopo l’immagine.

Fonte: Gartner - Network Security Logical Architecture

Dedichiamo un breve approfondimento a due aspetti inclusi nello schema.

Network risk assessment

È un'analisi inventariale di tutte le possibili modalità a disposizione di hacker e malintenzionati di utilizzare la rete aziendale per attaccare le risorse collegate.

L’assessment consente alle organizzazioni di definire e mitigare i rischi, grazie all’attivazione di procedure di controllo di sicurezza che, quando si avvalgono della collaborazione tra IT e altre funzioni aziendali, hanno maggiore probabilità di tenere in considerazione il quadro completo.

Network access control

Questo processo ha l’obiettivo di avere una visibilità completa di tutto ciò che si trova nella rete, eseguendo un controllo degli accessi in base a quanto definito dalle policy aziendali.

In quest’ottica, è bene sottolineare come, a differenza dei computer che di norma sono dotati di programmi antivirus, i dispositivi mobili siano più esposti al rischio di attacchi. Il controllo degli accessi alla rete aziendale e ai dati tramite Mobile Device Management previene anche queste eventualità.

La network security è però solo una delle categorie che compongono quella, più ampia, di cyber security.

Analizziamo le altre insieme nel prossimo paragrafo!

Non solo network: la cyber security

L’espressione cyber security identifica l’applicazione di tecnologie, processi e controlli per proteggere da cyber attack i sistemi, le reti, i programmi, i dati e i dispositivi di un’organizzazione. Il suo obiettivo è ridurre i rischi di attacchi informatici e creare un vero e proprio scudo che prevenga utilizzi non autorizzati e impropri di sistemi, rete e tecnologie aziendali.

La cyber security è diversa dalla information security che è una categoria ancora più ampia e mira a proteggere tutti gli asset e i dati, siano essi digitali o fisici, come i documenti cartacei.

La cyber security è diversa dalla information security che è una categoria ancora più ampia e mira a proteggere tutti gli asset e i dati, siano essi digitali o fisici, come i documenti cartacei.

È il GDPR - General Data Protection Regulation – a imporre alle organizzazioni l’adozione e l’applicazione di misure adeguate di protezione dei dati, oltre a una procedura per la gestione di eventuali data breach. Nel regolamento europeo sono previste anche sanzioni pecuniarie per le violazioni.

La network security in 3 semplici step

Affinché le procedure e i processi siano compresi e condivisi a tutti i livelli, andando oltre il ruolo del CISO o dell'IT Security Manager, è fondamentale che la visione rispetto alla sicurezza sia chiara.

Ecco i tre passaggi principali, in breve:

- Protezione – i sistemi e la rete devono essere configurati nel modo più corretto possibile

- Rilevamento – è fondamentale essere in grado di identificare eventuali modifiche nella configurazione o anomalie nel traffico sulla rete

- Reazione – rilevare i problemi in modo rapido non basta, se non si risponde subito per ripristinare la situazione di sicurezza il prima possibile

Più profonda e completa è la strategia di difesa, maggiore sarà la sua efficacia. Facendo affidamento su un solo processo o strumento, aumenta invece il rischio che questo sia vittima di un attacco ed esponga l’intera organizzazione a pericoli concreti e danni economici.

La rete aziendale deve essere pensata come una nazione: quando avviene un’invasione in una parte del territorio, le risorse collocate altrove saranno in grado di intervenire, raggruppandosi per difenderla e sconfiggere il “nemico”, ma solo se organizzate in modo efficiente.

I consigli e le soluzioni per il new normal

Come abbiamo visto all’inizio di questa pagina, sono sempre più le imprese che adottano modalità ibride di lavoro, di gestione dei clienti e dei processi aziendali. Per farlo, si affidano a software e strumenti in Cloud che consentono la comunicazione e la condivisione di messaggi, documenti (e molto altro) in tempo reale.

La gestione degli aspetti legati alla sicurezza richiede una particolare attenzione nella verifica che le policy del fornitore del servizio corrispondano e rispettino quelle dell’organizzazione, senza tuttavia ostacolare la produttività del lavoro quotidiano degli utenti.

Se la gestione unificata degli endpoint è la condizione che abbiamo identificato come indispensabile per conoscere i dispositivi collegati alla rete aziendale, proteggere i dati ed essere compliant alle normative, le soluzioni di iperautomazione fanno un ulteriore passo in avanti, risolvendo in automatico i problemi, ancora prima che gli utenti ne siano consapevoli.

Ivanti Neurons

⚙️ è basato su machine learning e deep intelligence🔮 è in grado di anticipare la soluzione

🚧 evita che il problema abbia un impatto sulla produttività dei collaboratori

💚 ottimizza la employee experience, fidelizzando i dipendenti

Con Ivanti Neurons, i dispositivi possono autoripararsi e autoproteggersi, grazie alle informazioni fornite in tempo reale che contrastano i rischi e prevengono le violazioni in pochi secondi. Questa riduzione dei tempi morti si concretizza in maggiore efficienza e incremento del ROI.

Timeware è Gold Partner di Ivanti, la multinazionale che propone soluzioni alle più complesse sfide dell’IT, come Neurons. Vuoi saperne di più? Prenota una demo gratuita e personalizzata e scopri tutte le soluzioni che risolveranno le tue esigenze!